Veri İletişimi - Güvenliği Kavramları - 2

Veri Güvenliği Kavramları

Kriptoloji gizlilik, bütünlük, kimlik denetimi ve inkâr edememe gibi bilgi güvenliği kavramlarının matematiksel algoritmalar yardımıyla sağlandığı yapıdır. Veri güvenliği kavramları birbirinden bağımsız olarak düşünülemez. İletim esnasında bütünlüğü sağlanamamış ama gizli verinin bir anlamı olmadığı gibi bütünlüğü sağlanmış ama iletişimin olmadığı verinin de karşı taraf için bir anlamı olmayacaktır. Bu yüzden veri güvenliği kavramları birbiriyle ilişkili olarak düşünülmeli ve ona göre çalışmalar geliştirilmelidir. Güvenli veri iletiminde dört temel amaç vardır ve bunların yanına eklenebilen amaçlarda vardır. Temel amaçlar; veri bütünlüğü, veri gizliliği, kimlik denetimi ve inkâr edememe olarak sıralanabilir. Günümüz çağı teknoloji ve bilim çağı olduğundan dolayı, bunlara ek amaçlar da geliştirilebilir ve eklenebilir (Şekil 3.2). Bilgi sürekli gelişmekte ve değişmektedir.

Şekil 3.2. Bilgi Güvenliği Kavramları.

Veri bütünlüğü

Veri bütünlüğü kavramı, bilginin içeriğinin değiştirilmemiş olmasıdır. Bilginin eksiksiz olarak iletilmesinin, tamlığının ve doğruluğunun sağlanmasıdır. Bu durumda veri, haberleşme sırasında izlediği yollarda değiştirilmemiş, araya yeni veriler eklenmemiş, belli bir kısmı ya da tamamı tekrar edilmemiş ve sırası değişmemiş şekilde alıcıya ulaşmalıdır. Alıcı iki tür bütünlük sınaması yapabilir. Bozulma sınaması ile verinin göndericiden alıcıya ulaştırılması sırasında değiştirilip değiştirilmediğinin kontrolü sağlanabilir. Düzeltme sınamasında ise, bozulma sınamasına ek olarak eğer veride değişiklik sezildiyse, bunu orijinal haline dönüştürmek hedeflenmiştir (Kırımlı, 2007; Ulutürk, 2010). Özet oluşturma algoritmaları yardımıyla bilgi üzerinde değişiklik olup olmadığı kontrol edilebilir.

Veri gizliliği

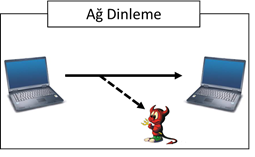

Bilginin başkaları tarafından anlaşılmaması gerekmektedir. Ağı dinleyebilen birisi bilgiyi alsa bile bilginin içeriğini anlayamamalıdır. Bir başka deyişle gerçek bilginin istenmeyen kişilerin eline geçmesinin engellenmesidir. Bu aşamada kriptografi ve kriptoanaliz kavramları devreye girmektedir. Önceleri yer değiştirme veya kaydırma gibi basit şifreleme teknikleri kullanılıyordu, fakat günümüzde gelişmiş matematiksel algoritmalar kullanılarak çözümü zorlaştırılan şifreleme teknikleri oluşturulmaktadır. Gizlilik hem kalıcı ortamlarda saklı bulunan, hem de ağ üzerinde bir göndericiden bir alıcıya iletilen veriler için söz konusudur. Saldırganlar, yetkileri olmayan verilere birçok yolla erişebilirler: Parola dosyasının çalınması, sosyal mühendislik, bilgisayar başında çalışan bir kullanıcının fark ettirilmeden özel bir bilgisinin ele geçirilmesi gibi yöntemler kullanabilirler. Bunun yanında trafik analizinin, yani ağ üzerinde hangi gönderici ile alıcı arası haberleşme olduğunun belirlenmesine karşı alınan önlemler de gizlilik hizmeti çerçevesinde değerlendirilir (Şekil 3.3) (Ulutürk, 2010).

Şekil 3.3. Veri Gizliliği - Ağ Dinleme.

Şekil 3.3. Veri Gizliliği - Ağ Dinleme.

Kimlik denetimi

İletimi gerçekleştirilen mesajın gerçekten karşıdaki kişi tarafından gönderildiğinden emin olunmasıdır. Bu durumda araya giren kişi mesajın içeriğini değiştirebilir ve yapılması istenilen işlemi engelleyebilir ya da kendi isteğinin yapılmasını sağlayabilir (Şekil 3.4). Günümüzde kimlik denetimi birçok şekilde gerçekleştirilebiliyor ve giderek kimlik denetiminde güvenlik arttırılıyor. Bilgisayar ortamında geliştirilen matematiksel algoritmalar ya da günlük hayatta kullanılan iris, avuç içi tarama gibi güvenlik önlemleriyle kimlik denetimi güçlendirilmeye çalışılmaktadır. Bir başka deyişle kimlik denetiminde amaç verinin gerçekten karşı taraftan geldiğinin bilinmesidir. Gönderici ve alıcı birbirlerinin kimliklerini doğrulamalıdır.

Şekil 3.4. Kimlik Denetimi - İçerik Değiştirme.

Şekil 3.4. Kimlik Denetimi - İçerik Değiştirme.

İnkâr edememe

Ağ üzerindeki veri iletişimini sağlayan her iki taraf içinde gönderilen ve alınan verinin inkâr edilememesidir. Yani gönderen gönderdiğini, veriyi alan da aldığını kabul etmelidir. Bu hizmet özellikle gerçek zamanlı işlem gerektiren finansal sistemlerde kullanım alanı bulmaktadır. Bu sistemde amaç gönderici ve alıcı arasında ortaya çıkabilecek anlaşmazlıkların en aza indirilmesini sağlamaya yardımcı olmaktadır (Ulutürk, 2010).

Veri iletiminde süreklilik

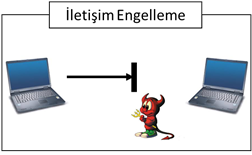

Veri iletimi esnasında kullanıcı işlemlerindeki program, personel, donanım ya da kötü niyetli kişiler tarafından aksaklıklar yaşanabilir. Güvenilir bir ortamda böyle aksaklıkların hiç olmaması gerekmektedir. Veri iletiminin engellenmesi durumu online alış-veriş hizmeti sunan firmalar için düşünülebilir. Sistemlerin bir iki saat çalışmaması bile büyük zararlar oluşabilir (Şekil 3.5). Bu yüzden sistem üzerindeki açıklar sürekli test edilmeli, gerekli güvenlik çalışmaları yapılmalı, personele sistem kullanımı hakkında eğitimler verilmeli, donanım ve donanımların bulunduğu ortamların bakım ve iyileştirilmesi sağlanmalıdır.

Şekil 3.5. Veri İletişiminde Süreklilik - İletişim Engelleme.

Veri iletiminde güvenilirlik

Sisteme verilen girdiler doğrultusunda uygun çıktıların üretilmesi ve bu durumun sürekliliğinin sağlanması veri iletiminde güvenilirliği arttırır. Amaç sistem içerisindeki tutarlılığı ve beklenen sonuçların üretilmesinin sağlanmasıdır.

Veri iletiminin izlenebilirliği

Ağ içerisinde işlem yapan kullanıcıların işlemlerinin kayıtlarının tutulması, incelenmesi ve sistem üzerindeki açıkların kapatılmasına ilişkin çalışmaların yapılmasıdır. Amaç yönetimin sağlanması ve gerçekleşen işlemlerin sonradan analiz edilebilmesini sağlamaktır. Uygun olamayan durumlarda oluşabilecek saldırıların önceden tespiti ve giderilmesi amaçlanmaktadır. Aynı zamanda bu yapı veri iletimindeki kavramlara destek olarak düşünülebilir (Kleidermacher ve Kleidermacher, 2012).

![]()

KAYNAKLAR DİZİNİ

Alakoç, Z. (1998). İşletim Sistemleri, Açık Sistemler(OSI) ve Bir Uygulama (Linux). Sivas: Cumhuriyet Üniversitesi Sosyal Bilimler Enstitüsü.

Ambainis, A., Jakobsson, M., ve Lipmaa, H. (2004). Cryptographic randomized response techniques. Public Key Cryptography, Lecture Notes in Computer Science, 425–438.

Angenendt, R., Membrey, P., ve Verhoeven, T. (2009). The Definitive Guide to CentOS. Apress.

Babaoğlu, A. (2009). Kriptolojinin Geçmişi Bir Şifreleme Algoritması Kullanmadan Önce Son Kullanım Tarihine Bakın! Tübitak Bilim ve Teknik, 24-27.

Batten, L. M. (2013). Public Key Cryptography. Hoboken, New Jersey: John Wiley ve Sons, Inc.

Baykal, N. (2005). Bilgisayar Ağları. Ankara: Sas Bilişim Yayınları.

Buluş, H. N. (2006). Temel Şifreleme Algoritmaları ve Kriptanalizlerinin İncelenmesi. Edirne: Trakya Üniversitesi Fen Bilimleri Enstitüsü.

Canbek, G., ve Sağıroğlu, Ş. (2006). Bilgi,Bilgi Güvenliği ve Süreçleri Üzerine Bir İnceleme. Politeknik Dergisi, 165-174.

Conrad, E., Misenar, S., ve Feldman, J. (2010). Eleventh Hour CISSP. Syngress.

Çetin, G., ve Metin, B. (2005). Linux Ağ Yönetimi. Ankara: Seçkin Yayıncılık.

Çetin, Ö. (2006). Eliptik Eğri Kriptografisi. Ankara: Gazi Üniversitesi Fen Bilimleri Enstitüsü.

Çimen, C., Akleylek, S., ve Akyıldız, E. (2014). Şifrelerin Matematiği: Kriptografi. Ankara: ODTÜ Geliştirme Vakfı Yayıncılık.

Dahlgren, A., ve Jönsson, O. (2000). IPSec the Future of Network Security. Göteborg University School of Economics and Commercial Law, 32-35.

Devolder, I. (2012). Arch Linux Environment Setup How-to. Packt Publishing.

Dierks, T. (2008). The Transport Layer Security (TLS) Protocol. Rfc-5246.

Dinçel, T. (2011). Bilgisayar Öğreniyorum 2012. İstanbul: Kodlab Yayınları.

Dwork, C., McSherry, F., Nissim, K., ve Smith, A. (2006). Calibrating noise to sensitivity in private data analysis. TCC Lecture Notes in Computer Science, 265-284.

Efe, A. (2006). Yeni nesil internet protokolü'ne(IPv6) geçişle birlikte internet saldırılarının geleceğine yönelik beklentiler. Akademik Bilişim 2006, (s. 134 Numaralı Bildiri). Denizli. http://ab.org.tr/ab06/bildiri/134.doc adresinden alındı

Elmas, H. (2013). Bulut Teknolojisinin Uygulama Sunucularının Yönetimi ve Performansı Üzerindeki Etkisi. İstanbul: İstanbul Üniversitesi Fen Bilimleri Enstitüsü.

Eminağaoğlu, M., ve Gökşen, Y. (2009). Bilgi Güvenliği Nedir, Ne Değildir, Türkiye'de Bilgi Güvenliği Sorunları ve Çözüm Önerileri. Dokuz Eylül Üniversitesi Sosyal Bilimler Enstitüsü Dergisi, 01-15.

Fischlin, M., Lehmann, A., ve Wagner, D. (2010). Hash Function Combiners in TLS and SSL. The Cryptographers' Track at the RSA Conference 2010 (s. 268-283). San Francisco: Springer-Verlag Berlin Heidelberg.

Gülaçtı, E. (2006). Açık Anahtar Alt Yapısı Eğitim Kitabı. Tübitak Ulusal Elektronik ve Kriptoloji Araştırma Enstitüsü.

Güngör, M., ve Evren, G. (2002). İnternet Sektörü ve Türkiye İncelemeleri. Ankara: Telekomünikasyon Kurumu Tarifeler Dairesi Başkanlığı.

Güvensan, M. A. (2006). Linux İşletim Sistemi Çekirdeği İle Bütünleşik Bir Kriptografik Sistemin Tasarımı ve Gerçeklenmesi. İstanbul: 2006.

Hobson, J. (2013). Centos 6 Linux Server Cookbook. Packt Publishing.

Hunter, P. (2004). Linux security: separating myth from reality. Network Security, 8-9.

Kahn, D. (1996). The Codebreakers: The Story of Secret Writing. Scribner.

Kanat, A. (2014, 04 25). Dağıtımlar Klavuzu. www.linux.org.tr: http://www.linux.org.tr/dagitimlar-kilavuzu/ adresinden alındı.

Kara, O. (2009). II. Dünya Savaşından Günümüze Kriptoloji: Enigmadan AES'e Şifreleme. Tübitak Bilim ve Teknik, 28-33.

Keyman, E., ve Yıldırım, M. (2014). Kriptolojiye Giriş Ders Notları . Ankara: Oddü Uygulamalı Matematik Enstitüsü Kriptografi Bölümü.

Kırımlı, M. (2007). Açık Anahtar Kriptografisi ile Sayısal İmza Tasarımı ve Uygulaması. Ankara: Gazi Üniversitesi Fen Bilimleri Enstitüsü.

Kleidermacher, D., ve Kleidermacher, M. (2012). Embedded Systems Security. Elsevier Inc.

Maurer, U. M. (1992). A universal statistical test for random bit generators. Journal of Cryptology, 89-105.

Menezes, A. J., Oorschot, P. C., ve Vanstone, S. A. (1997). Handbook of Applied Cryptography. New York: CRC.

Nabiyev, V. V. (2013). Teoriden Uygulamaya Algoritmalar. P. V. Nabiyev içinde, Teoriden Uygulamaya Algoritmalar (s. 29-39). Ankara: Seçkin Yayınevi.

KAYNAKLAR DİZİNİ (devam)

Negus, C., ve Johnson, E. F. (2009). Fedora 10 and Redhat Enterprise Linux. Indianapolis: Wiley Publishing Inc.

Öğün, M. N., ve Kaya, A. (2013). Siber Güvenliğin Milli Güvenlik Açısından Önemi ve Alınabilecek Tedbirler. Güvenlik Stratejileri Dergisi, 145-181.

Özbilen, A. (2013). Linux Sistem ve Ağ Yönetimi. İstanbul: Pusula Yayınları.

Panek, W., ve Wentworth, T. (2010). Mastering Microsoft Windows 7 Administration. Indianapolis: John Wiley & Sons Publishing.

Rankin, K. (2012). DevOps Troubleshooting. Pearson Education Inc.

Robichaux, k. (2005). The Definitive Guide to Exchange Disaster Recovery and Availability. Realtime Publishers.

Sarıkaya, K. (2012). Ssl/Tls Protokolü İçin Parolaya Dayalı İstemci Doğrulamanın Elgamal Ve Chebyshev Polinomları İle Gerçekleştirimi. Ankara: Hacettepe Üniversitesi Fen Bilimleri Enstitüsü.

Silberschatz, A., Galvin, P. B., ve Gagne, G. (2013). Operating System Concepts. John Wiley & Sons Inc.

Stair, R., ve Reynolds, G. (2009). Fundamentals Of Information Systems. Boston: Cengage Learning.

Thomas, S. A. (2000). SSL & TLS Essential Securing the Web. Canada: John Wiley & Sons Inc.

Tuncal, T. (2008). Bilgisayar Güvenliği Üzerine Bir Araştırma ve Şifreleme Deşifreleme Üzerine Uygulama. İstanbul : Maltepe Üniversitesi Fen Bilimleri Enstitüsü.

Tutkun, H. K. (2012). Network Sistemleri Sistem Yöneticisinin El Kitabı. Ankara: Seçkin Yayıncılık.

Ulutürk, A. (2010). Gelişmiş Şifreleme Standardı. Ankara: Gazi Üniversitesi Fen Bilimleri Enstitüsü.

Vacca, J. R. (2013). Computer and Information Security Handbook (Second Edition). Syngress.

W3techs. (2014, 04 01). Usage of operating systems for websites. W3techs.com: http://w3techs.com/technologies/overview/operating_system/all adresinden alındı.

Wikipedia. (2013, 12 20). Eniac. 02 14, 2014 tarihinde Wikipedia: http://tr.wikipedia.org/wiki/ENIAC adresinden alındı.

Wikipedia. (2014, 03 17). Tabulating_machine. 03 27, 2014 tarihinde Wikipedia: http://en.wikipedia.org/wiki/Tabulating_machine adresinden alındı.